トップ |

中間報告 |

自治体テレワーク for LGWAN |

HTML5 Web 版クライアント (Mac, Chromebook 対応) |

バージョン履歴 |

ダウンロード |

ユーザー数グラフ

入門 - 今すぐ使ってみよう |

クライアント検疫機能・MAC アドレス認証機能 |

二要素認証・ワンタイムパスワード (OTP) 機能 |

マイナンバーカードを用いたユーザー認証機能 |

仮想マルチディスプレイ機能

行政情報システムでの利用 |

組織 LAN におけるポリシー規制サーバー設置 |

企業システムにおける VM・HDD クローン対応 |

Wake on LAN リモート電源 ON 機能 |

画面撮影・キャプチャ防止のための電子透かし機能

FAQ |

掲示板 (ユーザーサポートフォーラム) |

相互リンク集 |

お問い合わせ |

使用条件 |

組織 LAN における利用規制申請 |

NTT 東日本の 「シン・テレワークシステム」 サイト

高レベルなセキュリティが設定されている行政情報システム等には、インターネットとの間の通信はファイアウォール等でデフォルトで遮断されており、事前に申請したクラウドサービス等との間でのみ通信が可能となっているものがあります。

そこで、2020 年 5 月 14 日の Beta 5 においては、新たに「行政情報システム適応モード (中継システムの IP 範囲を限定)」機能を実装しました。

インストール時に「行政情報システム適応モード」を有効にすると、限定された 30 個程度の固定の IP アドレスとの間でのみ通信が行なわれるようになります。

行政機関等のネットワーク管理者は、自組織内の端末で「シン・テレワークシステム サーバー」を「行政情報システム適応モード」でインストールし、予め公開されている IP アドレスの一覧をファイアウォールに設置することにより、「シン・テレワークシステム」を用いた職員の在宅勤務が可能になります。

※ 本機能は、インターネットとの通信先 IP

アドレスが限定されている行政情報システム等での利用者向けに開発されたものですが、ホワイトリスト方式のファイアウォールを使用されている企業等でも利用することは可能です。ただし、注意点 (下部記載)

がありますので、ご注意ください。

※ 本機能を利用する場合は、「シン・テレワークシステム サーバー」側をインストールする際に、予め 「行政情報システム適応モード」

でインストールしておく必要があります。「行政情報システム適応モード」は、Beta 5 以降のインストーラでインストール時に指定できます。

高レベルなセキュリティが設定されている行政情報システム等には、インターネットとの間の通信はファイアウォール等でデフォルトで遮断されており、事前に申請したクラウドサービス等との間でのみ通信が可能となっているものがあります。

この場合、特定通信先として、IP アドレスおよびポート番号のリスト (ホワイトリスト)

に対する通信規制の開放を、ネットワーク管理担当者にオーダーする必要があります。

「通常モード」では、「シン・テレワークシステム サーバー」は、インターネット上に設置された多数の中継サーバーの IP アドレスのいずれかにロードバランスされて接続されます。この場合、接続先の IP アドレスは可変であり、事前にホワイトリストを作成することができません。

「行政情報システム適応モード」では、「シン・テレワークシステム サーバー」が接続・通信を行なう際の通信先 IP アドレスは、独立行政法人

情報処理推進機構 (IPA) 産業サイバーセキュリティセンター サイバー技術研究室の施設に設置し直接運営・管理する、30 個程度の少数の IP

アドレス範囲に固定されます。原則としてその範囲外との通信は不要になります。このモードで通信を行なう必要がある IP アドレスおよび TCP

ポート番号のリスト (ホワイトリスト) は、この Web サイトで公表されます。

https://telework.cyber.ipa.go.jp/government_mode_whitelist/

ネットワーク管理担当者に開放をオーダー送付する際の IP アドレスおよびポート番号のリスト (ホワイトリスト) は、上記 Web

サイトの内容をご利用ください。

(1) 「シン・テレワークシステム」では、多数のネットワークや IP アドレスで 100 台以上の中継ゲートウェイ IP

が設置されていますが、「行政情報システム適応モード」を有効にすると、そのうち約 30

台程度しか利用されなくなります。そのため、通信パフォーマンスが低下したり、可用性が低下したりするデメリットもあります。ご了承ください。

(2) IP アドレス範囲は 30 個程度ですが、インターネットとの通信先 IP アドレスが限定されている FW

内のユーザーからの利用数が増加した場合は、今後増加・変更になる場合もあります。その場合は、IPA の Web サイトで、新たな IP

アドレス範囲を公表します。

上図のとおり、Beta 5 以降の「シン・テレワークシステム サーバー」側のインストーラで、インストール時に「行政情報システム適応モード (中継システムの IP 範囲を限定)」をチェックしてインストールしてください。

なお、通常は「シン・テレワークシステム クライアント」側のインストーラ (自宅 PC などで利用) では、「行政情報システム適応モード」をオフのままインストールしても、「行政情報システム適応モード」をオンの状態のサーバー (組織内の端末など) に接続可能です。しかし、動作確認等のために、組織内の端末側にクライアントをインストールする場合は、クライアント側のインストーラでも「行政情報システム適応モード」をオンにしてインストールしてください。

以下の IP アドレスを、ネットワーク管理担当者等に送付していただき、ファイアウォール等での疎通ができるようにしてください。

以下の IP アドレスは、すべて、独立行政法人 情報処理推進機構 (IPA) 産業サイバーセキュリティセンター サイバー技術研究室の施設に設置し同研究室が直接運営・管理する IP アドレスです。

| NTT 東日本 - IPA 「シン・テレワークシステム」 の 「行政情報システム適応モード」利用時に通信が必要な通信先 IP

アドレスおよびポート番号のリスト (ホワイトリスト) 2020/05/14 版 独立行政法人 情報処理推進機構 (IPA) 産業サイバーセキュリティセンター サイバー技術研究室 ■ 疎通させる必要がある IP アドレス一覧 (1) 103.95.184.196 ~ 103.95.184.197 (サブネット表記: 103.95.184.196/31) ※ ホスト名 (参考): telework.cyber.ipa.go.jp, download.telework.cyber.ipa.go.jp (2) 219.100.94.11 (サブネット表記: 219.100.94.11/32) ※ ホスト名 (参考): load-balancer.thin-secure.cyber.ipa.go.jp (3) 163.220.245.0 ~ 163.220.245.15 (サブネット表記: 163.220.245.0/28) ※ ホスト名 (参考): 163-220-245-★.thin-secure.v4.cyber.ipa.go.jp (★ には 0 から 15 の数字が入ります) (4) 219.100.39.32 ~ 219.100.39.47 (サブネット表記: 219.100.39.32/28) ※ ホスト名 (参考): 219-100-39-★.thin-secure.v4.cyber.ipa.go.jp (★ には 32 から 47 の数字が入ります) ■ 疎通させる必要がある TCP ポート番号一覧 TCP 443 (HTTPS) のみ ■ 疎通させる必要がある DNS ドメイン名 (ファイアウォールで DNS が規制されている場合) ・ *.ipa.go.jp (ipa.go.jp ドメイン以下すべて) なお、さらに限定を必要とする場合は、「*.thin-secure.cyber.ipa.go.jp, *.thin-secure.v4.cyber.ipa.go.jp, telework.cyber.ipa.go.jp, download.telework.cyber.ipa.go.jp」の合計 4 ルールを指定してみてください。 ※ DNS の疎通は必須ではありません (DNS が利用不能な場合は固定 IP アドレスベースの通信を試みます) が、できるだけ上記のホワイトリストの DNS の名前解決が可能となる設定をしていただくことをお勧めします。 |

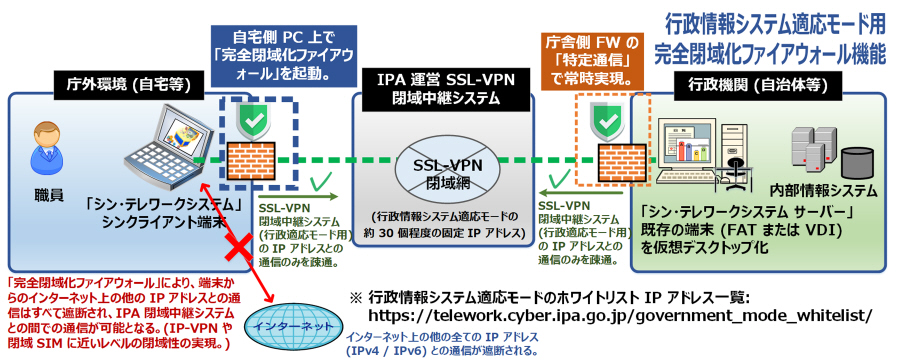

自治体の行政情報システムなどの極めて高いセキュリティを要する環境においては、自宅の PC と、職場側のサーバー PC との間で、完全な閉域網 (インターネット上のいずれのホストとも通信がされない状態) を構成したい場合があります。

従来のバージョンの「シン・テレワークシステム」でも、職場側 LAN からインターネットへの通信は原則禁止されており、ファイアウォールによりホワイトリスト指定された「シン・テレワークシステム」の中継システム宛の通信のみを許可することで、職場側の閉域化は可能でした。

しかしながら、自宅側の PC は、テレワーク中であってもインターネットとの任意の通信が可能でした。自宅側の PC のインターネットの出口に、職場側と同様にデフォルトですべての通信を遮断するファイアウォールを設置することで、この問題は原理上は解決可能でしたが、自宅側の WAN 部分にファイアウォールを導入する必要があり、非現実的でした。

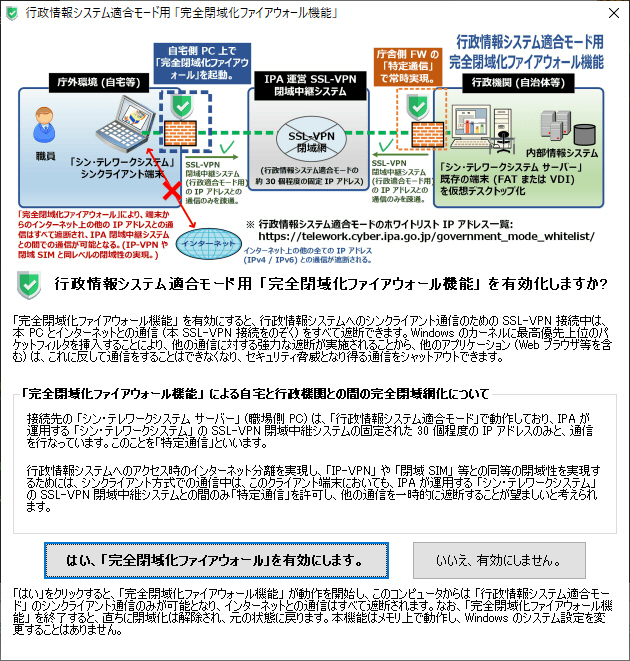

そこで、Beta 6 では、接続先サーバーが行政情報システム適応モードで動作している場合は、クライアント側で「完全閉域化ファイアウォール機能」を動作することができるようにしました。「完全閉域化ファイアウォール機能」は、Windows のカーネルモードに挿入する強力な通信フィルタにより、自宅側の PC と「シン・テレワークシステム」の中継ゲートウェイとの間の通信以外のすべてのインターネット通信を遮断することができる機能です。本機能により、テレワーク中は、自宅 PC と職場 PC との間が、たとえインターネット経由であっても、閉域網 (閉域 SIM や IP-VPN、専用線など) とほぼ同等の閉域性セキュリティを実現することができます。たとえば、テレワーク中は、クライアント PC はマルウェアからの攻撃を受けることも、マルウェアのサーバーとの間の通信を行なうこともできなくなります (図 1)。

これは、行政情報システムを運用されている方からのリクエストによるものです。

図 1. 完全閉域化 FW 機能によりテレワーク中はユーザー自宅 PC とインターネットとの間の通信が完全に遮断され閉域化が可能

「完全閉域化ファイアウォール機能」は、Windows の高い特権レベルで動作するため、ファイアウォールを開始する際に、UAC (ユーザーアカウント制御) のポップアップが表示されます。また、一時的な通信フィルタを Windows カーネルに挿入する仕組みであるため、プロセスを終了すると自動的に通信フィルタは除去されます。自宅 PC に不具合が残ることはありません。カーネルモードのドライバ等のインストールも行ないませんので、安定して完全閉域化を実現することができます。

「完全閉域化ファイアウォール機能」を利用するためには、クライアント PC は Windows Vista 以降である必要があります。

なお、接続先サーバーで「検疫機能」を ON にしている場合は、「完全閉域化ファイアウォール機能」の有効化が強制されます。ユーザーは、自宅側 PC で「完全閉域化ファイアウォール機能」の立ち上げをキャンセルすることはできません (キャンセルした場合は、テレワークの通信も切断されます)。接続先サーバーで「検疫機能」を ON にしていない場合は、「完全閉域化ファイアウォール機能」の有効化はユーザーの任意となります。

図 2 は、「完全閉域化ファイアウォール機能」の立ち上げの画面です。

図 2. 「完全閉域化ファイアウォール機能」の立ち上げの画面

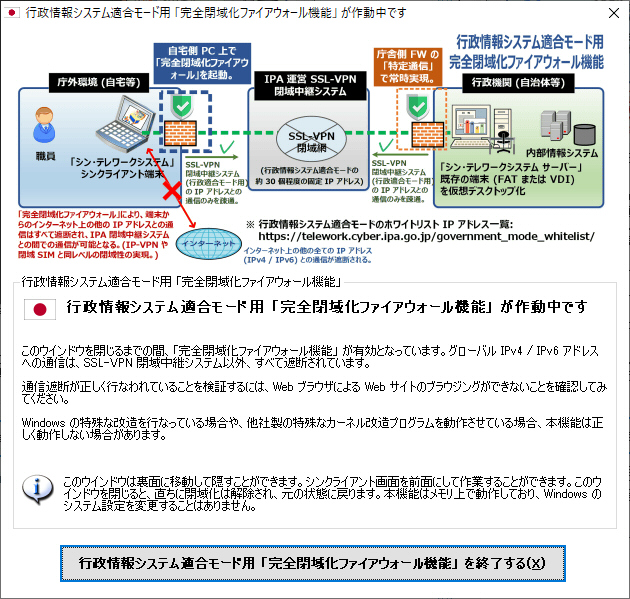

図 3 は、「完全閉域化ファイアウォール機能」が有効な状態で表示される画面です。この画面は、背後に移動することができ、テレワーク中は非表示にすることができます。この画面を閉じると、「完全閉域化ファイアウォール機能」は終了します。接続先サーバーで「検疫機能」を ON にしている場合は、「完全閉域化ファイアウォール機能」を終了させると、テレワーク通信も自動的に切断されます。

図 3. 「完全閉域化ファイアウォール機能」が有効な間常に表示されている画面

「行政情報システム適応モード」を有効としている場合、サーバー側端末の MAC アドレスをポリシーサーバーに設定し、そのポリシーサーバーに登録されている MAC アドレスでのみ「シン・テレワークシステム サーバー」の着信機能が動作するような制限機能を追加しました。

これにより、行政情報システムにおいて、多数の職員がそれぞれの端末に「シン・テレワークシステム サーバー」をインストールしている状態でも、システム管理者は、各端末を特定して、明示的に許可した端末のみがサーバーとして動作するように制御を行なうことができます。行政システム内におけるセキュリティポリシー上、そのような特定が必要な場合や、同時接続数を制限したい場合などに有効です。

利用方法は簡単です。

(1) まず、ポリシーサーバーを庁舎内 LAN 等に設置します。

(2) 次に、ポリシーサーバー上の 「SERVER_ALLOWED_MAC_LIST_URL」 設定 (行政情報システム適応モード時のみ)

を行ないます。

すなわち、あるテキストファイル (.txt ファイル) に MAC アドレスを 1 行につき 1 アドレス列挙し、その .txt ファイルの絶対 URL

を SERVER_ALLOWED_MAC_LIST_URL として記載します。

この .txt ファイルには、庁舎内の端末 (シン・テレワークシステムにおけるサーバー側となるべき端末) の MAC アドレスの一覧を記載します。

Beta 6 以降のサーバー端末は、動作時に、自らこの .txt ファイルを確認します。この MAC

アドレスに一覧に記載されていないことを自己確認した場合は、着信動作を停止し、クライアントに対してその旨のエラーメッセージを表示します。この動作は、サーバー端末における着信動作ごとに行なわれます。.txt

ファイルは、1 秒以内に応答しなければなりません (※)。HTTP サーバーが 1 秒以内に .txt ファイルを応答しない場合は、.txt

ファイルは存在しないものとして扱われます。

※ HTTP サーバーが仮にダウンしてしまっていた場合の不具合を防ぐために、タイムアウトは 1 秒としてあります。一般的な構内 LAN

と、現在の平均的なスペックの Web サーバーで静的なテキストファイルを応答する場合、Web サーバーまたはネットワーク上の遅延により 1

秒以上かかるケースはまずないと考えられます。

「シン・テレワークシステム」は無償・無保証で提供されており、保証されたサポートはありませんが、新型コロナウイルス感染拡大防止の公益性から、インターネットとの通信先 IP アドレスが限定されている行政情報システムからの利用のサポート (「行政情報システム適応モード」利用時の通信に関する問題解決に限る) については、当面の間、可能な限り、サポート (電子メールベースで遠隔で問題診断が可能なものに限ります。) を行ないたいと思います。

連絡先メールアドレス:

※ 本メールアドレスは、IPA サイバー技術研究室の関係者の他、連携協力をしている組織 (NTT 東日本、筑波大、ソフトイーサ等) の主要なメンバーで共有させていただいております。

なお、以下の情報を記載いただければ幸いです。

※ Beta 5 までは「行政情報システム適合モード」という名称でしたが、日本国内のすべての組織のすべての行政情報システムのセキュリティポリシーに適合していることは保証できないことから、Beta 6 では「行政情報システム適応モード」に名称変更しました。

トップ |

中間報告 |

自治体テレワーク for LGWAN |

HTML5 Web 版クライアント (Mac, Chromebook 対応) |

バージョン履歴 |

ダウンロード |

ユーザー数グラフ

入門 - 今すぐ使ってみよう |

クライアント検疫機能・MAC アドレス認証機能 |

二要素認証・ワンタイムパスワード (OTP) 機能 |

マイナンバーカードを用いたユーザー認証機能 |

仮想マルチディスプレイ機能

行政情報システムでの利用 |

組織 LAN におけるポリシー規制サーバー設置 |

企業システムにおける VM・HDD クローン対応 |

Wake on LAN リモート電源 ON 機能 |

画面撮影・キャプチャ防止のための電子透かし機能

FAQ |

掲示板 (ユーザーサポートフォーラム) |

相互リンク集 |

お問い合わせ |

使用条件 |

組織 LAN における利用規制申請 |

NTT 東日本の 「シン・テレワークシステム」 サイト

© 2020-2026 独立行政法人情報処理推進機構 (IPA) 産業サイバーセキュリティセンター サイバー技術研究室

© 2020-2026 東日本電信電話株式会社 (NTT 東日本) 特殊局